DMZ - DeMilitarized Zone, демилитаризованная зона

При организации подключения локальной сети к сети Интернет часто возникает вопрос - стоит ли перемещать сервера, к которым будет предоставлен доступ из Интернет (http, smtp, ftp и т.д.), в отдельный физический сегмент сети, часто называемый DMZ. Как будет показано ниже, размещение публичных серверов в сегменте локальной сети не всегда может быть безопасным даже при правильной конфигурации межсетевого экрана.

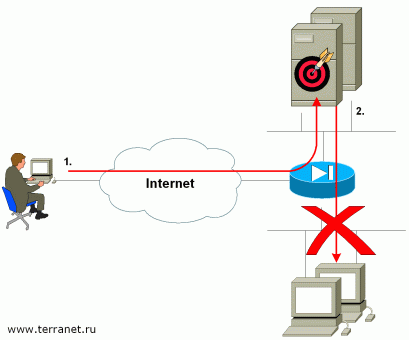

Представим следующую ситуацию: В вашей локальной сети (10.1.1.0/24) установлен веб сервер или почтовый сервер, доступ к которым разрешен из Интернета к сервисам HTTP и SMTP. Так же разрешены возвращаемые пакеты от запросов icmp echo - echo replay. Трафик инициированный этими серверами в Интернет запрещен, за исключением icmp echo запросов, DNS запросов и NTP (Network Time Protocol). Злоумышленником выполняется атака на переполнение буфера сервиса работающего по открытым портам - http или smtp, что позволяет выполнить код злоумышленника.

Данный код может загрузить серверную часть для удаленного управления атакованным сервером посредством легитимного трафика (например, с помощью протокола icmp). Далее злоумышленник, имея полный контроль над захваченными серверами, может выполнить другие атаки на все сервера или рабочие станции, находящиеся в локальной сети (10.1.1.0/24). Фактически, нет средств помешать злоумышленнику в этом, так как атакованные сервера и новые цели для атак находятся в одном физическом сегменте сети.

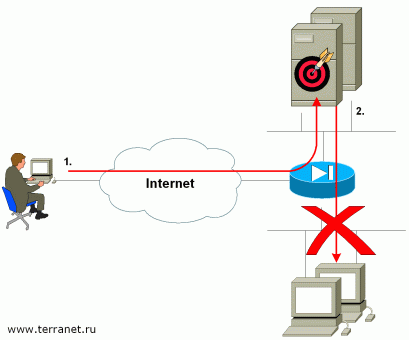

В случае если бы атакованные сервера находились бы в DMZ с помощью задания жестких правил на межсетевом экране, можно было бы ограничить возможный трафик между серверами в DMZ и локальной сетью, что сделало бы практически не возможным дальнейшие атаки на локальную сеть. Применение дополнительных сетевых интерфейсов позволяет существенно увеличить безопасность сети.

© TerraNet webmaster@terranet.ru |

||

|